week5-web-流量分析

https://www.wireshark.org/download.html 上面的是安装网址,直接安装就好

我们通常使用wireshark来分析,捕获,可视化网络流量

flag等信息直接隐藏在流量包中,或者通过分析流量包看流量包中是否有其他文件(jpg,zip,png等类型),通过提取解决,进行下一步分析

类型:

1.流汇聚(直接流汇聚得到flag)

明文的就不说了,很简单

2.提取数据的

(1)藏在压缩包中

没找到例题

(2)藏在图片中

Cephalopod

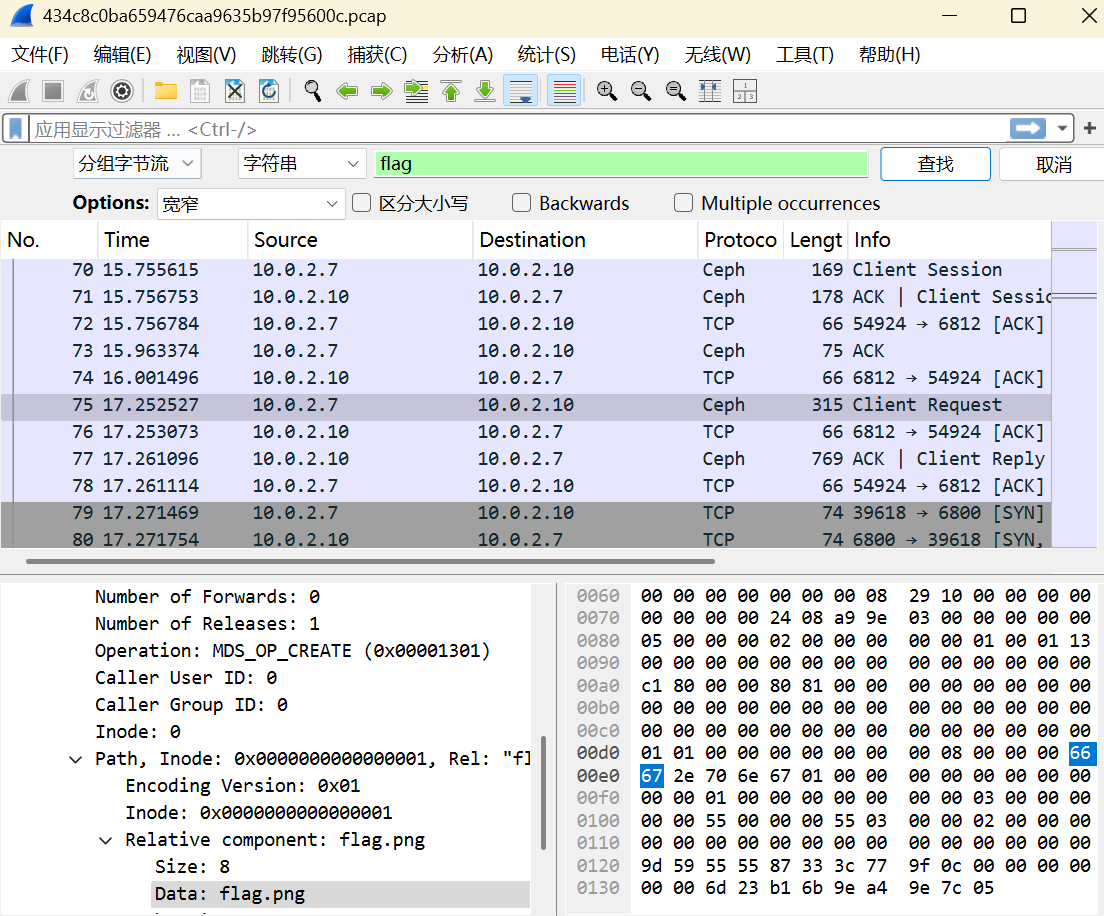

我们先查找一下,在列表,详情,字节流中都找一下flag这个关键字

我们看到了flag.png这个字符串

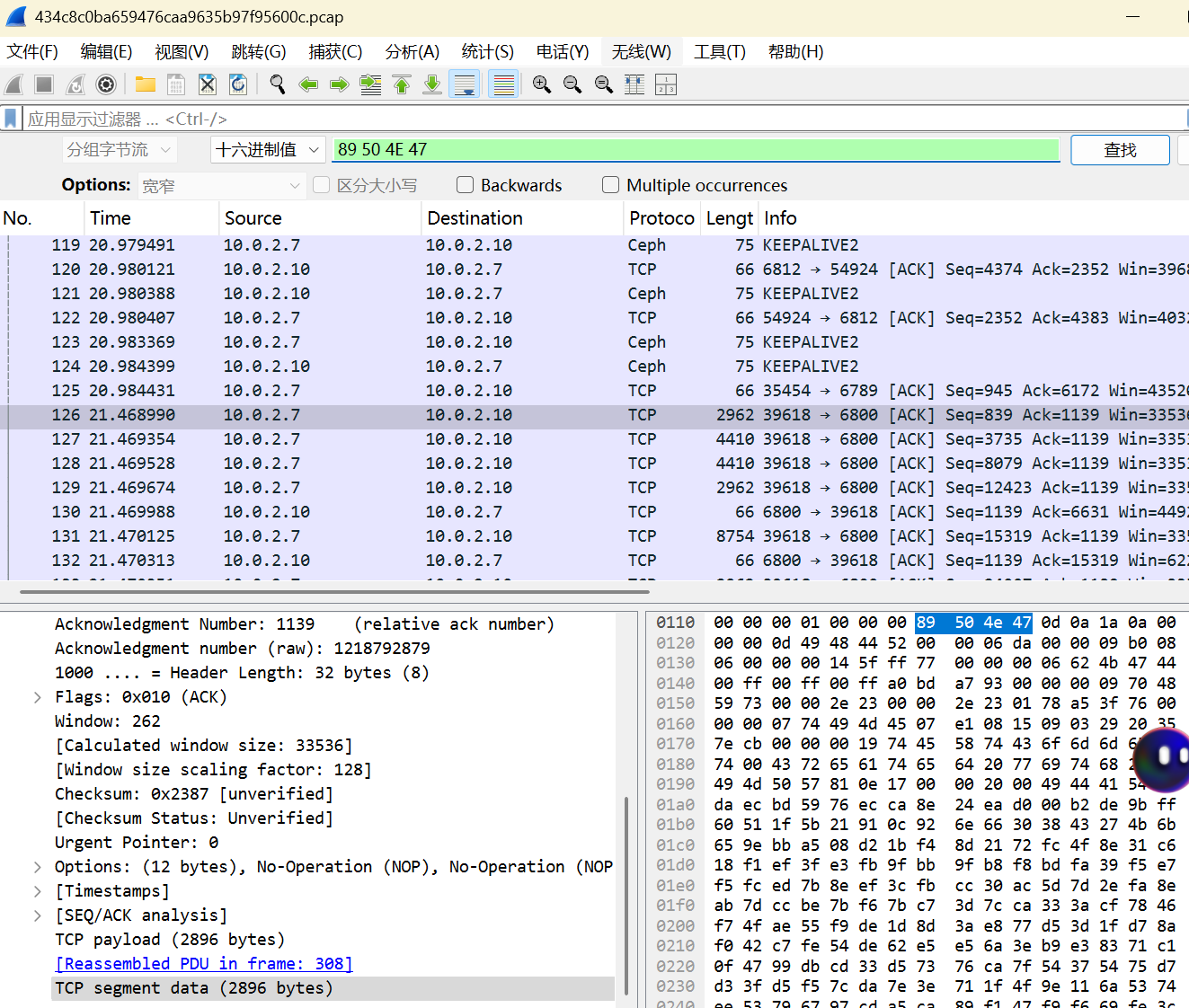

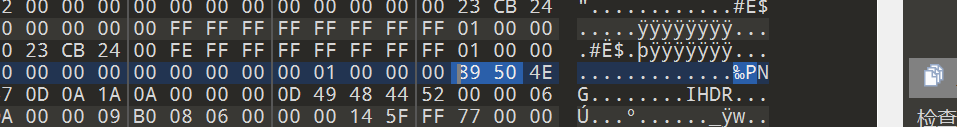

重新搜索一下png文件头(89 50 4E 47)

看到发灰那一行有TCP包,右键追踪一下

我们看到了关键字,我们以原始数据保存一下

用010打开这个原始文件

我们已知flag是在一个png中,,已知png的文件头,我们搜索一下

删除前面

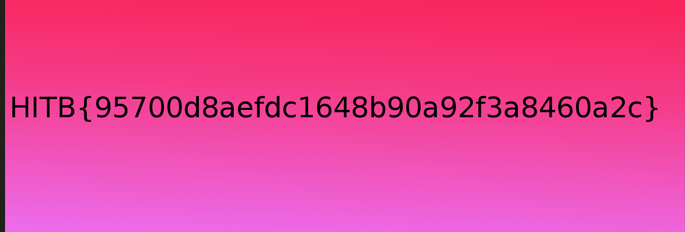

保存为.png,重新打开

这样我们就得到了flag

https://blog.csdn.net/weixin_42575797/article/details/128471451

https://blog.csdn.net/m0_71274136/article/details/135032787

sql注入

[鹤城杯 2021]流量分析

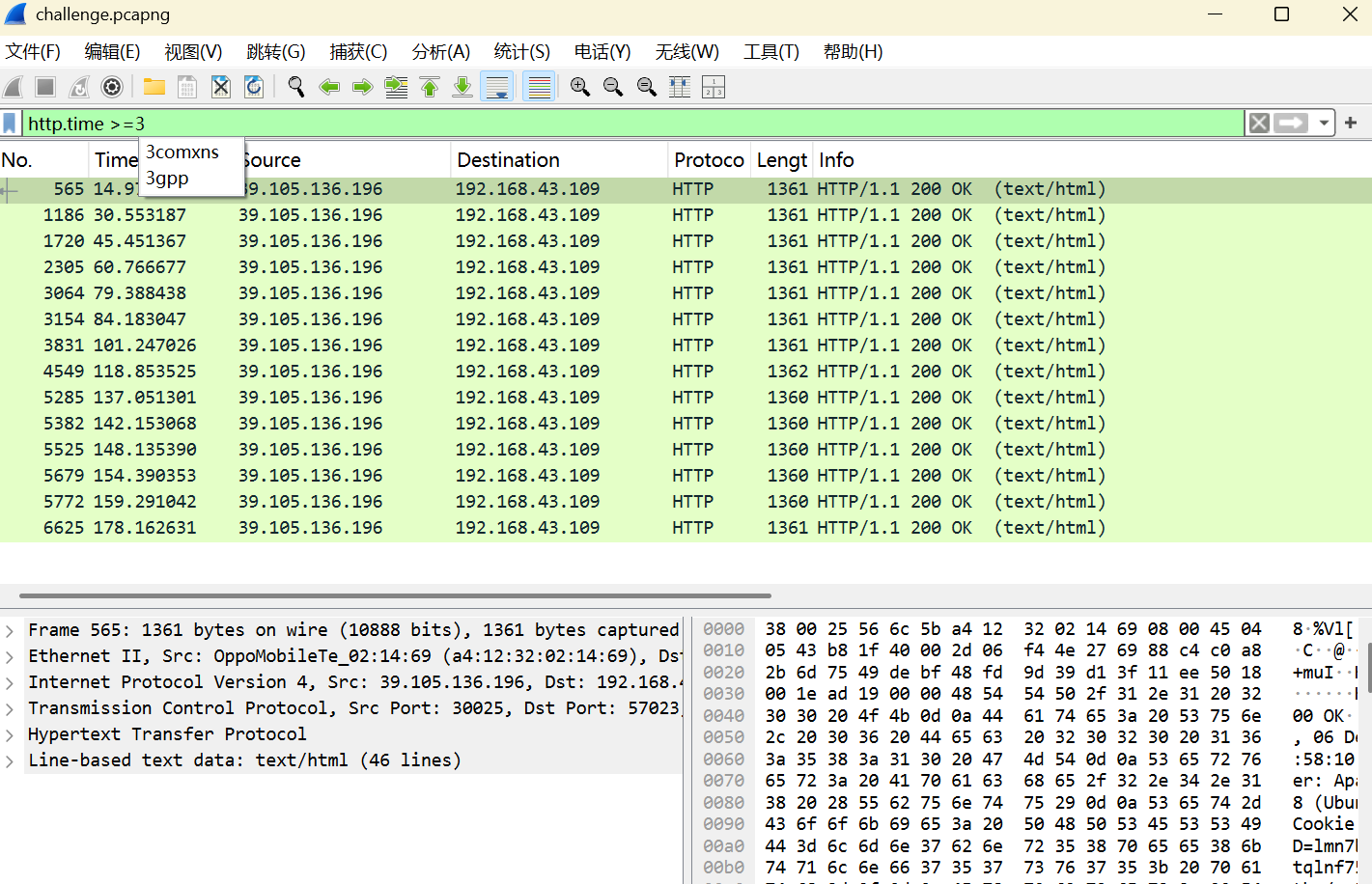

这道题是有关布尔盲注的流量包分析

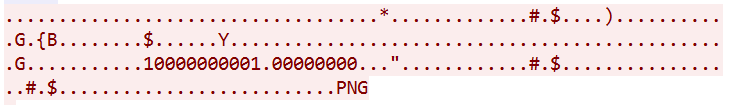

- 布尔盲注爆出数据的原理其实是通过截取单个字符利用Ascii码来爆破字符,最后出现的Ascii码则是对应字符的Ascii码。

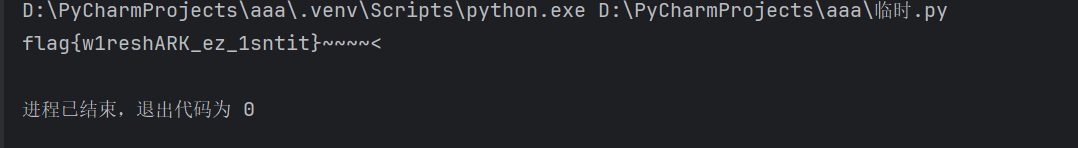

直接利用脚本进行转换

暂时无法在飞书文档外展示此内容

Misc流量分析

题目描述:

小明爱慕小红已久,但是他又不好意思直接给小红表白,就悄悄给小红发了一个flag,你能找到小明发送flag吗? 注意:flag格式如下: flag{****************73}

流量分析1

题目描述:

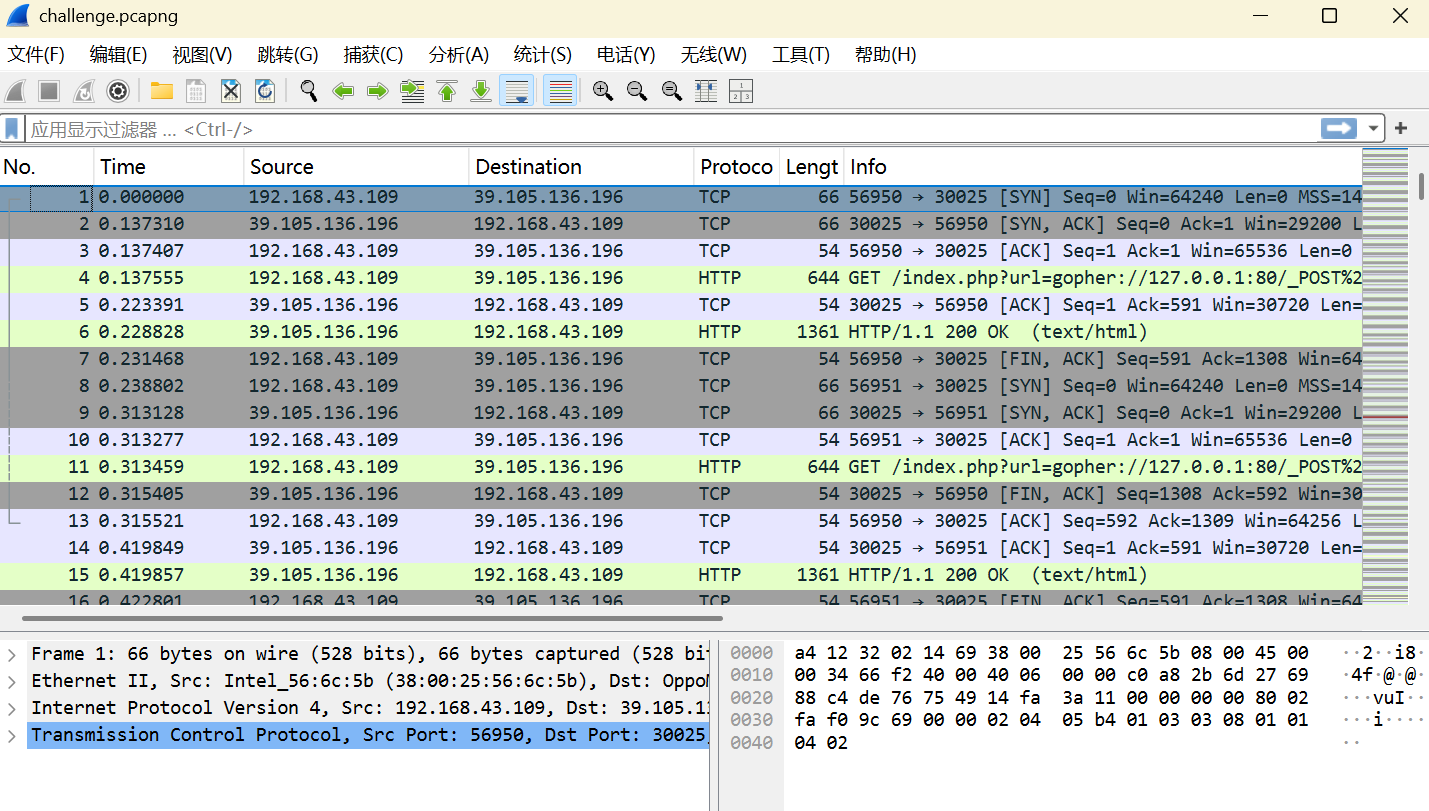

流量分析,你知道这堆流量做了什么事情吗,你能恢复出来flag吗?

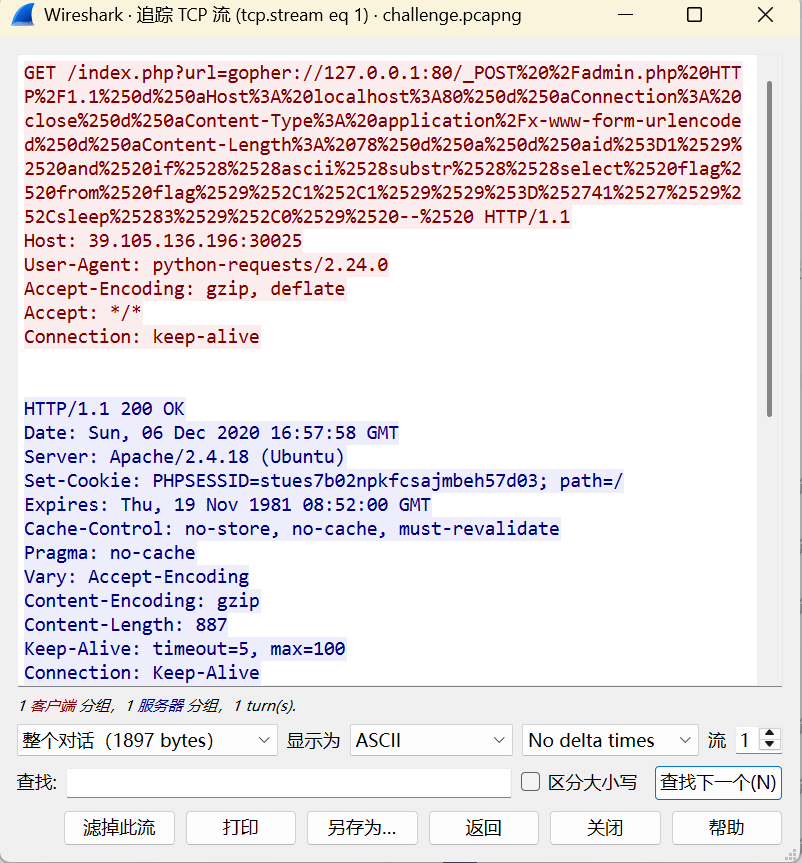

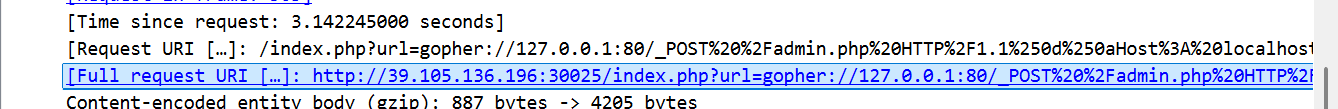

我们先追踪tcp流一下试试看

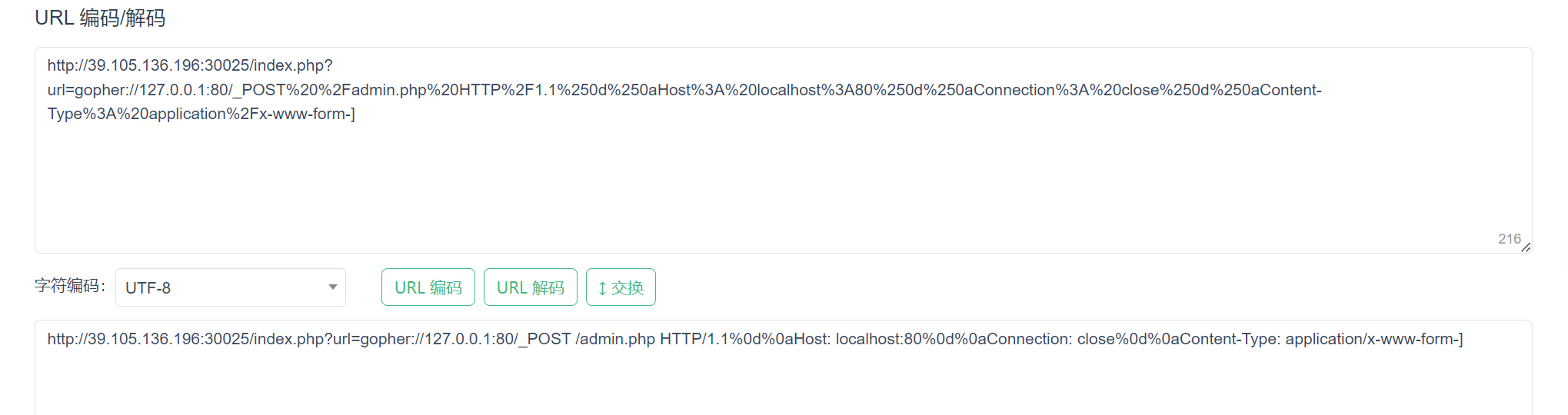

我们将请求包中的url解码试试

暂时无法在飞书文档外展示此内容

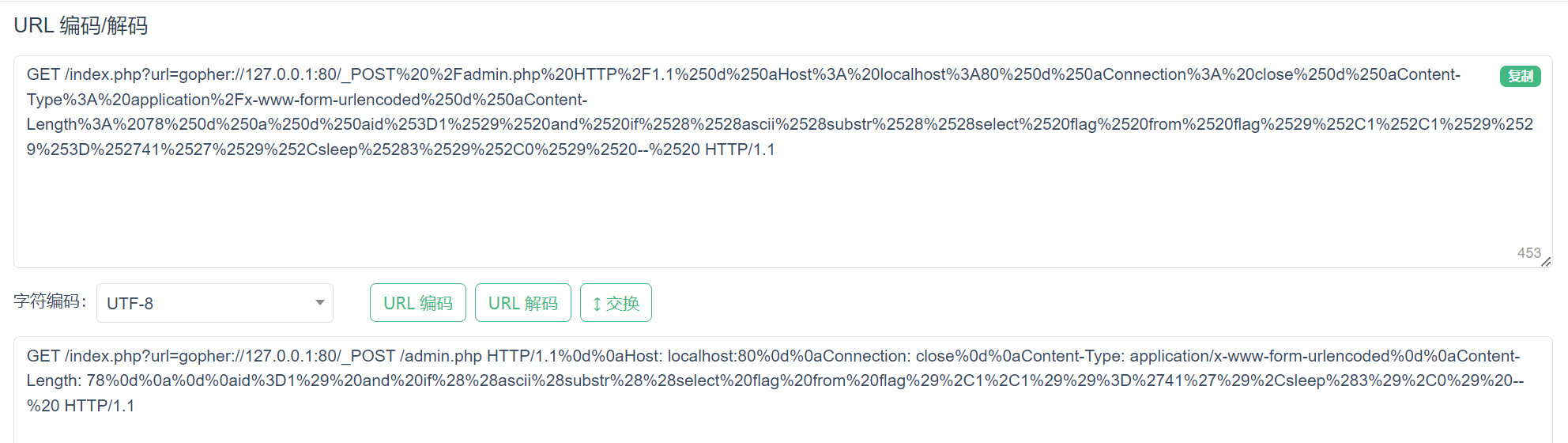

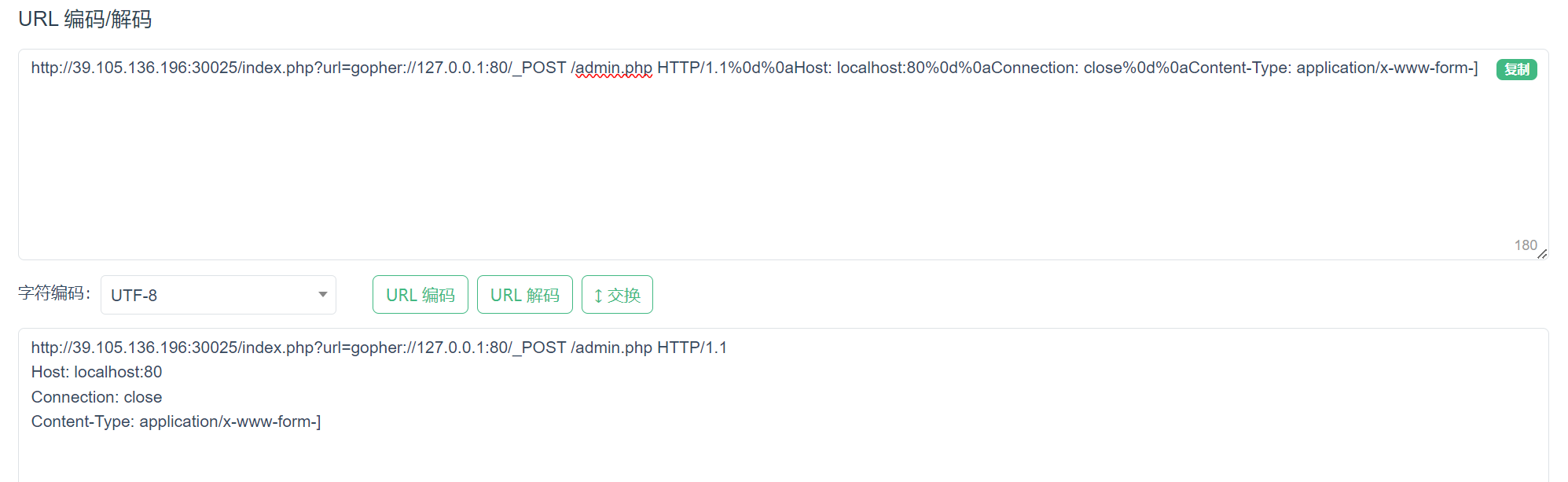

我们给他url解码

一直进行

解了两次,得到

暂时无法在飞书文档外展示此内容

发现ssrf和sql注入

在上面清楚地看到,41延时3秒

看到

暂时无法在飞书文档外展示此内容

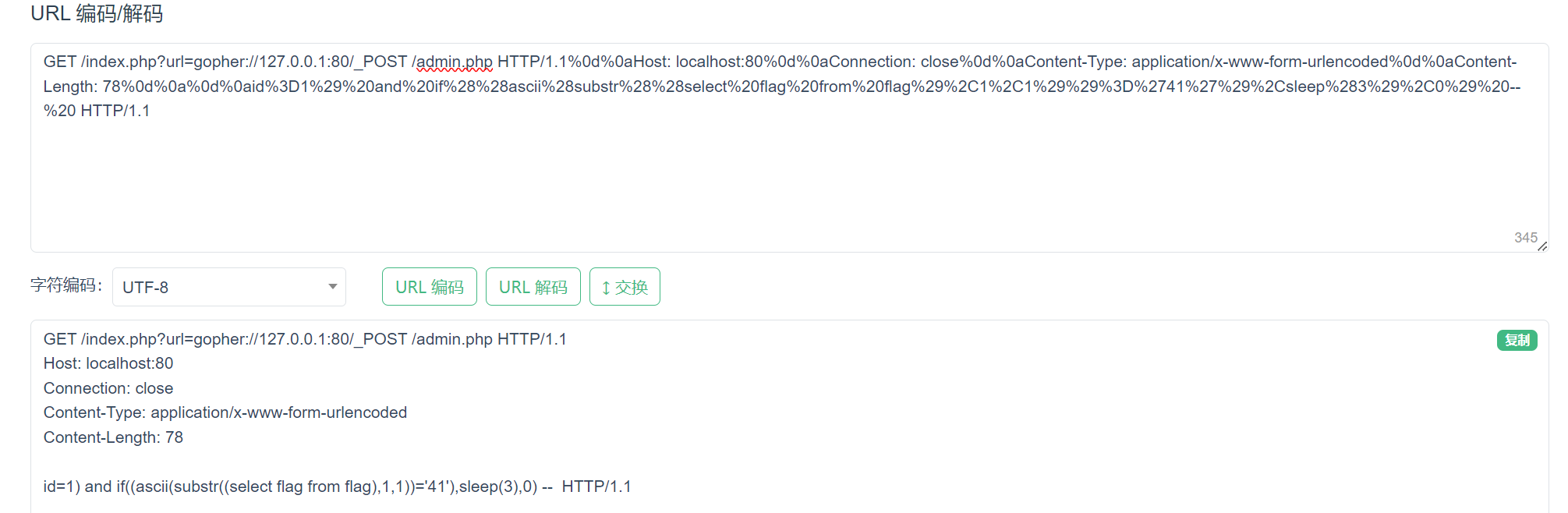

再进行解码

依旧是两次

暂时无法在飞书文档外展示此内容

这样我们就获得每一个字符的ascill码值,分别推导:例如第一个是102,那么对应f

102,108,97,103,123,49,113,119,121,50,55,56,49,125

f,l,a,g ,{,1,q,w,y,2,7,8,1,}

flag{1qwy2781}